在规划之初,就会设定相应的产品规格以规范产品的履行条件,保证产品可以完结默许的使命。可是,若履行条件可不彻底按照产品规格的情况下,就有或许会让体系无法如预期的办法运作,这样的特性,常常被歹意进犯者,运用做为寻觅体系缝隙的东西,藉此绕过预设的安全机制或获得受维护的。这办法之所以被进犯者常常运用,其根本原因不外乎相关进犯设备简略、简略获得且本钱低价,并且其进犯具有必定的作用。本篇文章将介绍常见的毛病注入进犯办法及其原理,并提出在不添加

透过Fault Injection进犯可以做到什么 — 以硬件加解密引擎运作为例

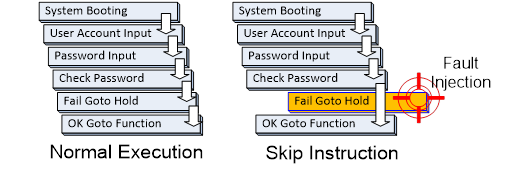

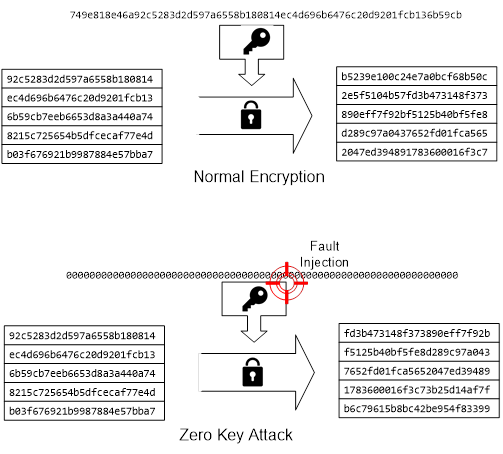

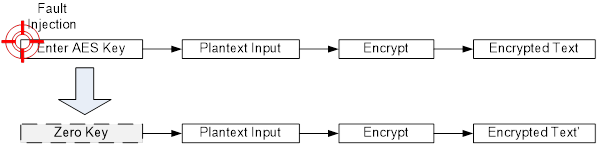

当产品的履行条件,超出了本来预设的规范,将使产品的运转犯错,假如可以限缩这样的履行条件呈现在特定的时刻,且只继续一段极短的时刻,便足以可以让产品在履行特定指令的时分犯错,而其它指令又可以正常的履行。也便是说,透过Fault Injection,可以让特定指令的履行失效,例如让加密硬件体系过错的履行读取密钥的使命,使其加载空白密钥 (zero key)来加密数据,如此一来只需再运用空白密钥,就能将密文恢复成明文。

Fault Injection进犯手法一般可区分为侵入式进犯和非侵入式进犯。

侵入式进犯所影响的是产品功用永久性的毛病和反常,这手法一般是透过高精密的仪器对产品内部电路或数据做修正和损坏,因而所需的硬件本钱和技能门坎都很高。

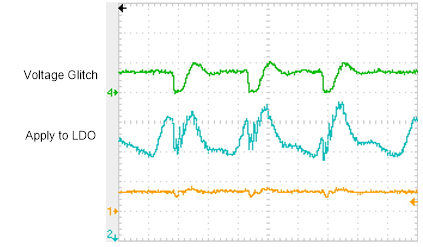

非侵入式进犯则是在产品运转中,注入进犯,使其时刻短的影响产品当下运作行为,构成反常或功用毛病,这类进犯手法常见的办法为进犯产品输入电压和频率。因为这样的进犯是针对电压及频率且继续时刻时刻短,咱们称之为Voltage Glitch进犯与Clock Glitch进犯。这两种进犯办法,只需具有可以发生对voltage和clock信号搅扰的硬设备即可达到,因而完成所需本钱比侵入式进犯低上许多,也更简略获得和完成。

因为Voltage Glitch和Clock Glitch的进犯都可以构成产品履行时,越过某些指令或是影响某些操作的输出效果, 本章节接下来将以Voltage Glitch进犯典范来阐明常见的Fault Injection影响。

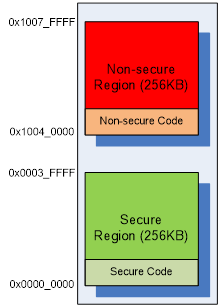

用来将微控制器的一切资源,设置为Secure和Non-secure区域,意图是为了透过阻隔Secure与Non-secure区域的办法,来维护Secure区域中的资源。

在针对TrustZone®技能的进犯中,进犯者会妄图透过让SAU的设置无效化,来分裂这样的阻隔维护机制,此进犯首要是在体系程序装备SAU特点时进行Voltage Glitch的进犯, 让体系履行指令呈现过错,构成SAU装备和体系原先规划的不共同,以期在这傍边寻觅到可运用的缝隙。

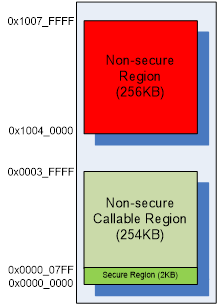

咱们以妄图进犯M2351微控制器在装备SAU进程中设定 Non-secure区域为例,整个M2351的Flash内存巨细为512KB,假如规划其间的Secure 空间巨细为256KB,那么剩余的256KB空间,就归于Non-secure ,其在内存空间中的地址如下图:

在这样的内存装备下, Secure代码与Non-secure代码被远远的区隔开来,完成了TrustZone®的硬件阻隔,而想要进行这样的阻隔装备,实践上所需求的设置有三个部分,一个是SAU的装备设定,一个是Flash Non-secure Boundary的设定,最终则是编译代码需求的设置。

SAU的装备,首要在指定Non-secure区域的开始地址与完毕地址,这儿设定的规模是由0x10040000到0x1007FFFF,至于其它未界说的区域,则默许为Secure区域。

上述的三种设置,其间只需SAU的设置,会在体系运作中进行,因而有时机被Voltage Glitch进犯,假如体系在写入SAU区域设置时,遭到进犯,就有或许构成指令履行失利,因而使得SAU的设置不正确,也便是设置 SAU Non-secure Region的开始地址 0x10040000这行指令履行失利,这将构成SAU Non-secure Region的实践设定为 0x0,则体系的内存规划将变成如下图所示:

值得注意的是,M2351微控制器SAU最多总共有8个区域可以设定, 可是这8个区域的规模,是不允许重迭的,重迭区域的设定,将导致该重迭区域强制为Secure特点,也便是说,若是本来的设定中,本来就有划定0x3F000至0x3FFFF为Non-secure callable区域,而因为此区域跟被进犯后的SAU区域0x0到0x1007FFFF重迭了,将使得0x3F000至0x3FFFF这个区域的设定直接成为Secure区域,这将构成一切的Non-secure callable API无法被Non-secure code呼叫。

因而,单纯的进犯SAU设置,并无法为Non-secure code获得额定的权限,乃至会失掉本来可以呼叫Non-secure callable API权限,所以即便成功的进犯了SAU的设置,也并无法构成一个有用的进犯,不会有任何Secure区域信息的走漏或被Non-secure code获得任何的Secure权限。

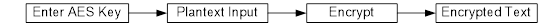

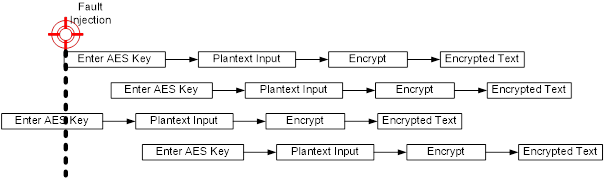

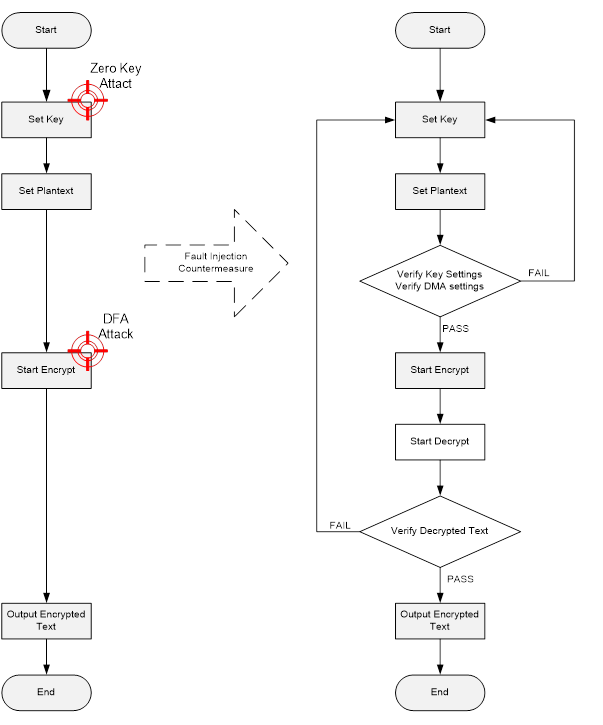

此进犯办法首要是在代码履行AES加密相关处理时,运用Voltage Glitch进犯其运作,使其发生过错的密文。履行AES加密的根本流程如下图所示, 最终会发生密文 :

例如在输入 AES Key操作时被Voltage Glitch进犯,或许呈现输入密钥的动作被疏忽或是输入过错的密钥值。假如是输入密钥的动作因为进犯而没有实践上的密钥值输入,那么接下来的加密进程,就会直接运用其缓存器内本来的值,一般这会是一组悉数为0的密钥值,所以关于最终加密往后的秘文,只需运用全0的密钥来解密,就可以恢复出正确的原文了。

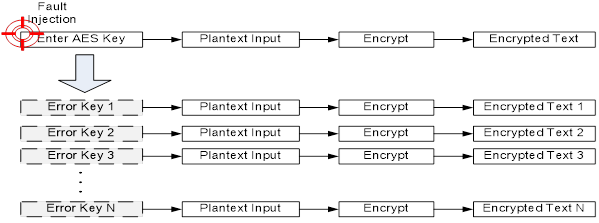

另一种情况是在原文已知道情况下,进犯者运用Voltage Glitch构成输入过错的密钥,然后加密往后,得到对应的密文,以此重复屡次,进犯者就可以根据原文、正确密钥加密后的密文、各种过错密钥加密后的密文,通过Differential Fault Analysis (DFA) 差分毛病剖析办法,就可以恢复出正确的密钥。

由上述几个选用Voltage Glitch进犯的比如可以发现,进犯者需求在正确的时刻点,进行Fault Injection进犯,才有一些时机得到其想要达到的意图,因而让进犯者无法简单的了解体系内部运作的时序,将会是一个有用的防护,最简略的办法便是树立不行猜测的体系时序和处理流程, 让进犯者不简略找到适宜的进犯时刻点,也不简略继续进犯到同一个要害运转点,而这可以透过随机推迟和随机改变处理流程的次第来完成。

可是只需无法挡住进犯的来历,进犯者总会达到他们所要的进犯意图。假如软件可以侦测到体系或许被进犯, 则可透过对应的处里程序将进犯危害程度降到最低。

本章节将根据前一章节说到的毛病进犯典范来阐明软件解决方案, 并完成可侦测出体系是否被进犯以及对应的处理。

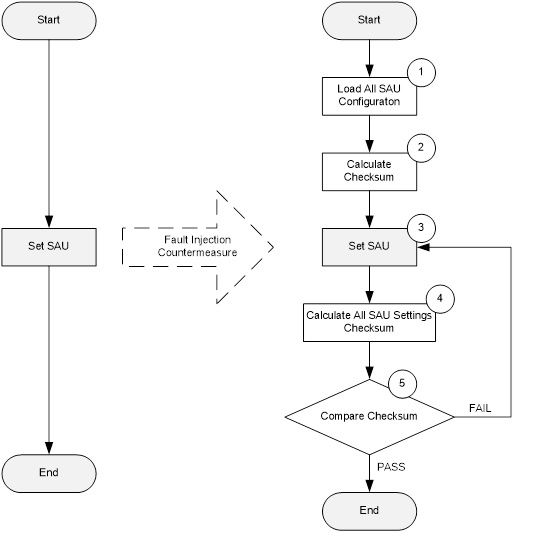

在先前所举TrustZone®设定进犯的比如中,咱们知道进犯者妄图运用越过SAU装备指令来影响Secure与Non-secure区域规模的设置,妄图扩展Non-secure区域规模,藉此获得存取Secure资源的时机。虽然在之前的描绘中说到,因为Secure与Non-secure规模设置,除了SAU,还需求调配IDAU,所以单纯的进犯SAU,并无法获得有用的权限,但这儿咱们依然为这样的进犯提出对应的战略,让进犯者连SAU的设置都无法进犯成功。

这个防护最首要原理,是侦测反常的SAU装备,并做恢复SAU装备的处理, 让针对SAU设置的进犯无效化。

体系SAU设定值已预先被界说在partition_M2351.h内,需求将这些设定值预先记录下来, 可供后续过程的运用。

将有用的SAU相关设定例如: RBAR, RLAR和CTRL等设定值悉数加起来做运算, 会得到一个Checksum值。

在此比对Step 2和Step4计算出来的总和值是否共同,便可得知在写SAU设定值是否因遭到进犯而发生反常的设定效果。

上述过程Step 1,2,4,5是针对侦测进犯所加的过程, 而Step 3则是本来没有加防护代码时的SAU设置。如下图所示,

接下来,侦测到过错后,有必要要让体系可以自行回复,所以需求重复Step3的过程再次写入SAU设定。

Zero Key进犯与SAU设置进犯相似,都是让软件写入动作失效,也便是让体系无法写入正确地密钥到运算单元中,因而运用默许的空白数据,据此发生运用 空白密钥的作用。

对AES加密运算的进犯, 意图是影响密钥的加载使其加密犯过错的密文,然后进犯者透过剖析很多不同的过错密文和正确密文的联系, 透过DFA剖析办法推导出体系内运用的加密密钥后, 再解密密文, 便可得到明文数据。

因而AES加密进犯的防护要点是让软件可以知道AES加密运算过中有遭到进犯,防止运用到空白或过错的密钥,并且不能将被进犯后发生的密文报答给进犯者,使其有时机进行DFA剖析。

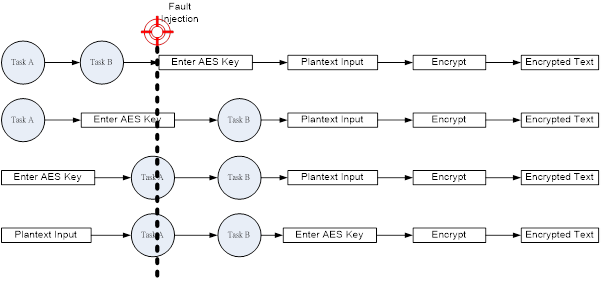

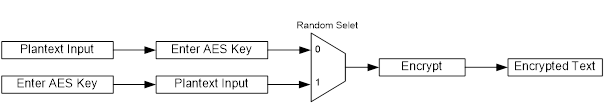

进犯者再进犯密钥的加载前,需求先准确的定位到特定的时刻点,因为装备密钥与输入明文的程序,是可以交换的,软件可以在这个部分进行随机的次第互换,如此可以添加进犯者定位密钥加载时刻点的难度。

因为对AES运算的进犯,要点在于使其密钥的加载犯错,无论是Zero Key或是很多过错的Key,所以只需在加载密钥之后,再针对缓存器中的密钥做查看,即可保证密钥输入的正确性,并且假如运算中有运用到DMA的话,DMA的Source, Destination与Transfer Count都应该也归入查看。

而加密运算运用密钥时的进犯,则可在加密完结后,直接把密文用同一把密钥解密,并与本来的明比对,即可验证在加密进程中是否有任何犯错。

关于微控制器产品而言,Fault Injection确实是一个简略、有用又低本钱的进犯, 仅仅要可以完好的获得有用的效果,进犯依然有必要可以准确的定位安全设定、密钥加载、加密运算的要害时序,这对并不了解微控制器内部运转的程序的歹意进犯已属不易,并且软件也可以运用随机的推迟与程序交织等办法,更加深定位的困难度。

即便进犯者准确找到要害方位,只需软件多一道自我校验程序,就可以让进犯的难度急遽添加,因而关于体系中的要害设置、密钥加载部分,添加相应的防护会是一个很值得做的事。

也有很有约束的。在任何的通过晋级或许校验过的程序中的一个首要的长处是可以快速地创立测验的才能。 在设备的东西途径信号和

:国际首颗推出契合 Arm® Platform Security Architecture (PSA) Level 1 认证以 Arm® Cortex-

完成PSA Functional API Certification,并供给兼容于PSA规范的相关

主板概述 /

物联网年代的鼓起使人们对物理国际与数字体系整合的认知随之提高,在日常日子的数字化带来功率提高和经济效益的一起

介绍 /

微控制器运转频率可高达64 MHz,内建512KB双区块(Dual Bank)架构闪存 (Flash),可支撑OTA

参数介绍 /

办法具有简略、低本钱、设备获得简略等长处,所以广为黑客们所运用,乃至市面上也有专门的套件贩卖。 已然有

飞凌嵌入式「国产」中心板大盘点(三)龙芯中科、赛昉科技 ——linux\RISC-V

蒙公网安备15010202150197号

蒙公网安备15010202150197号